Системы обнаружения вторжений: устройство, принцип работы и назначение

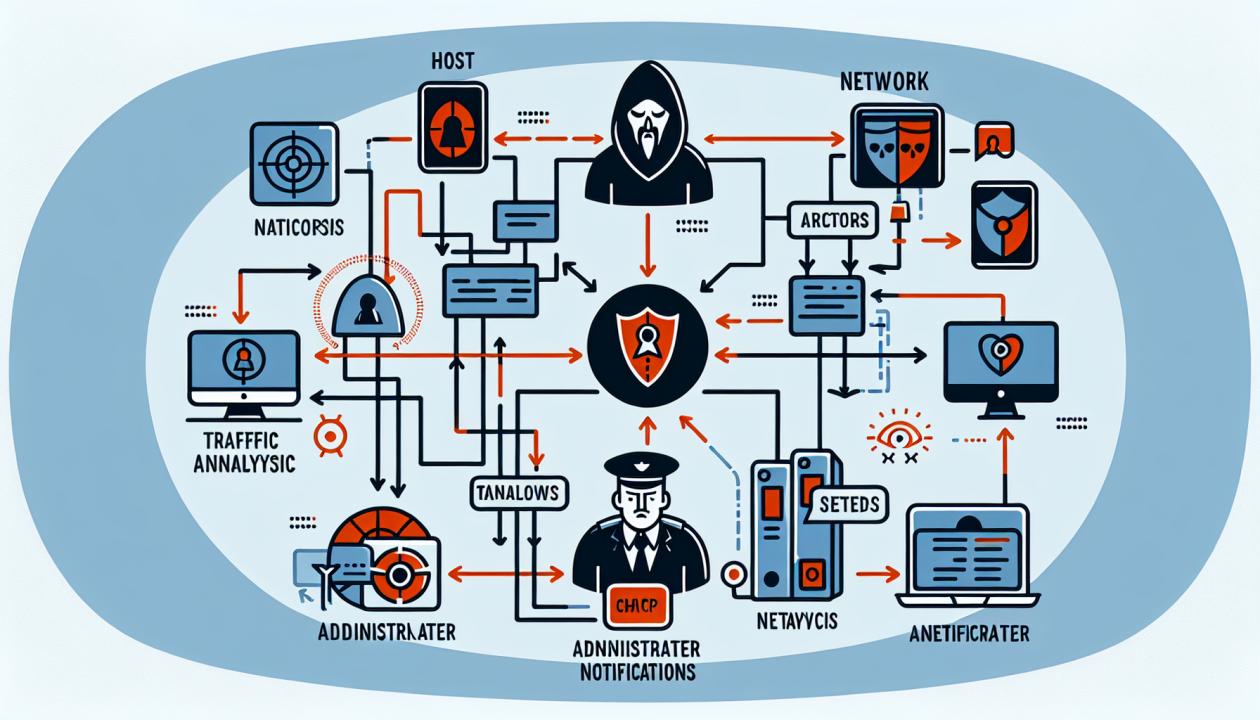

В данной курсовой работе рассматриваются системы обнаружения вторжений (IDS), их основные понятия, устройство, принципы работы и назначение. Системы обнаружения вторжений являются важной частью обеспечения информационной безопасности, осуществляя мониторинг сетевой активности и выявление вредоносных действий. В первой главе будут представлены основные термины и определения, связанные с IDS. Во второй главе рассмотрим устройство таких систем, включая хостовые (HIDS) и сетевые (NIDS) варианты. Третья глава будет посвящена принципам работы IDS, их методам анализа трафика и поиска угроз. В заключительной, четвертой главе, обсудим назначение систем обнаружения вторжений и их роль в экосистеме кибербезопасности. Работа будет полезна как для студентов, так и для практикующих специалистов в области IT-безопасности.

Продукт

Актуальность

Цель

Задачи

Предпросмотр документа

Содержание

Введение

Глава 1. Введение в системы обнаружения вторжений

1.1. Основные понятия систем обнаружения вторжений

1.2. Сравнительный анализ хостовых и сетевых IDS

Глава 2. Устройство и настройка систем

2.1. Устройство систем обнаружения вторжений

2.2. Настройка хостовых системы обнаружения вторжений

2.3. Настройка сетевой системы обнаружения вторжений

Глава 3. Принципы работы систем обнаружения вторжений

3.1. Принципы работы систем обнаружения вторжений

Глава 4. Назначение и применение систем обнаружения вторжений

4.1. Назначение систем обнаружения вторжений

4.2. Практические примеры использования IDS

Заключение

Список литературы

Нужна курсовая на эту тему?

20+ страниц текста

80% уникальности текста

Список литературы (по ГОСТу)

Экспорт в Word

Презентация Power Point

10 минут и готово

Нужна другая курсовая?

Создай курсовую работу на любую тему за 60 секунд